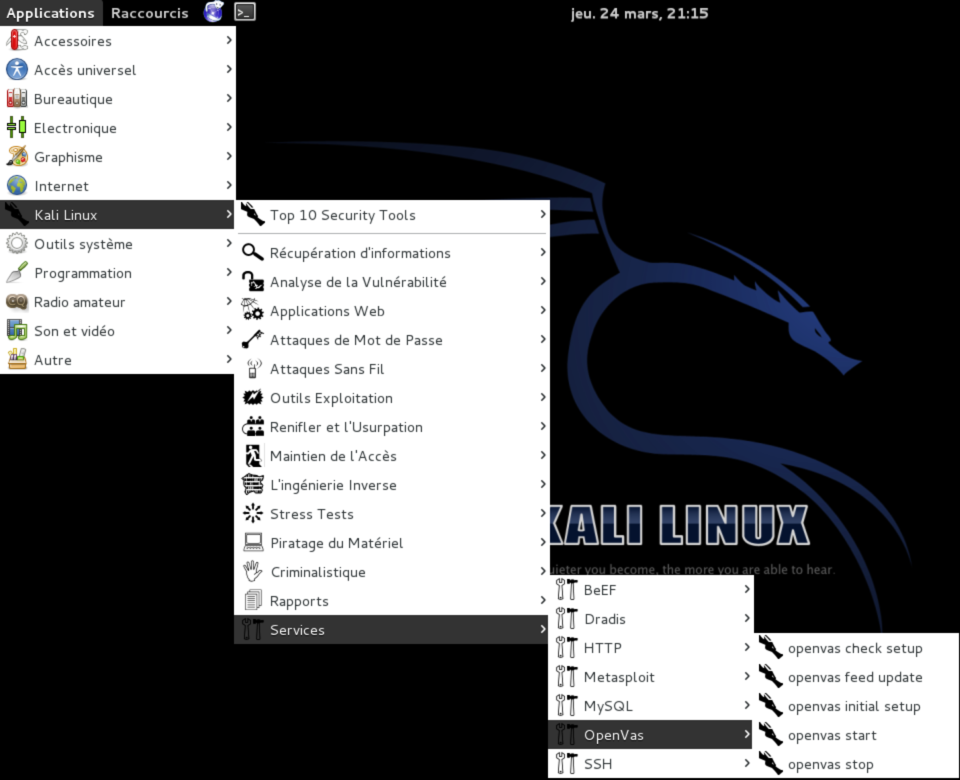

AlgoSecure | Scanner de vulnérabilités : insuffisants pour évaluer sa sécurité, faut-il passer au pentest ?

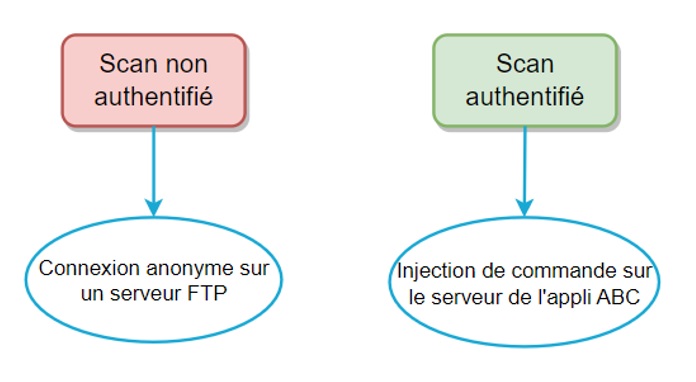

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus

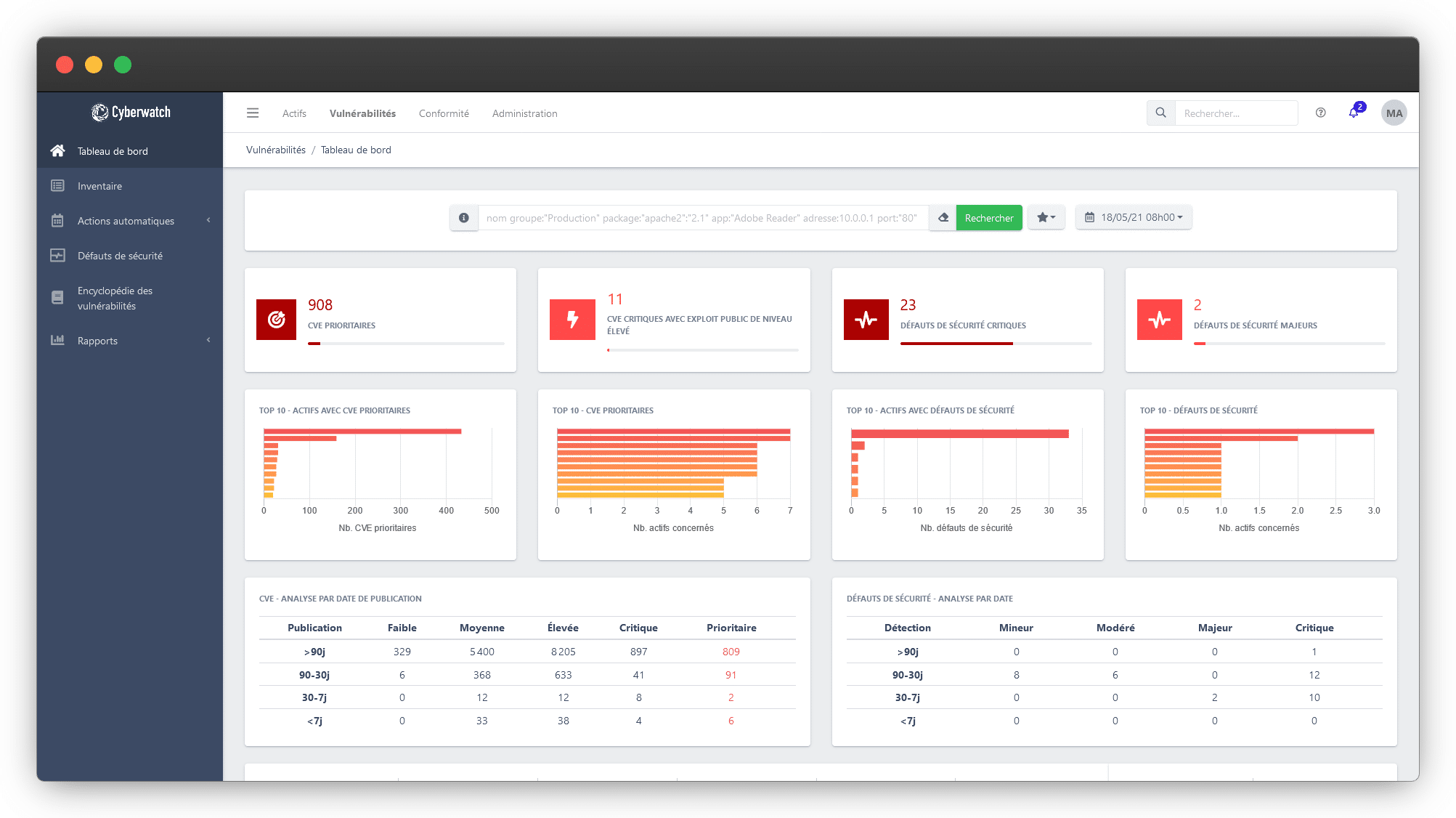

Pourquoi implémenter une solution de détection des vulnérabilités au sein de votre entreprise ? - ITnation | L'actualité des professionnels de l'IT au Luxembourg